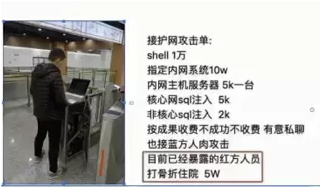

上面一篇文章中,我们介绍了渗透测试中的网络渗透,再有一种前渗透方式是近源渗透,近源是怎么理解呢,是说人已经在你公司的附近了,甚至于经在你公司的门口了,大家可以看一下下面这些内容:

比如说我们常见的闸机。

还有DADUSB,大家可以自己去烧制一个。

动手能力再强一点的可以做一个无人机。

首先我们来看第一个,WIFI大菠萝。大家应该都听说过大菠萝这个名词,感兴趣的大家可以自己烧制一个。比如说早期联想的一些带充电宝的移动WIFI设备就可以烧制,另外它的源码是公开的。大家可以下载,自己去烧制一个。WIFI攻击包括什么呢,比如说WIFI破解、WIFI的伪造、钓鱼还有一些劫持。

第二个是门禁破解,门禁的破解包括两个方面。第一方面,我们的门禁都一个中控台,中控台是需要密码的,如果这个密码是口令的话,这个门禁也就相当于是对别人开放的。

再一个,这个信号是可以被劫持的,因为某些门禁是存在一些问题的,如果门禁只是记录IC卡的卡号的话,我就可以对这个卡进行复制。虽然这个卡在出厂期间是写好ID号的,但是有的厂家没有写上ID号,你可以自己买一台设备,买几张白卡,然后自己去复制门禁卡。如果你不想复制门禁卡的话,你也可以拿一个安卓机去进行root,root完之后,你就可以拿它去开nfc的东西也可以。

再有就是暴漏的有线网口,在有些不引人注意的情况下,有些网口是暴漏的,比如说你们公司集团的保安室、地下室、仓库、就有可能存在这种暴露的网口,这种网口如果能提供服务的话,连上电脑也可以混进去。

再有就是如果不暴露可以想办法让它暴露,给大家举个例子,我们小区的物业系统,肯定是内外网纯物理隔离,这种情况下大家怎么办呢,大家在家可以瞅一瞅,家门口有没有可视系统,比如说你们小区大门的门锁,按一下几零几,可以通电话,双方可以看到彼此的脸,然后可以开门。这个东西可以拆下来,拆下来之后可以发现跟物业系统是连着的,拆下来之后你可以把你的笔记本连到物业系统里面。接下来你就可以进行内网漫游了。

再就是BadUSB,把它扔到服务器或公司员工上班的必经之地附近,我们大部分人看到U盘之后都会把它捡起来,为什么会捡起来呢,一是我们可能会捡小便宜,再就是我们都有好奇心,好奇这里面到底存放着什么东西呢?

再有就是智能设备,现在我们都是物联网,比如说一些摄像头、网络打印机、电视.......比如说我们通过网络打印机去打通一个通道以进入公司内部。

再就是社工,这个社工跟网络渗透的社工是不太一样的,大家想一想,能够进入到公司内部的人,除了你公司集团的人之外,是不是还有别人。公司内部的人不仅仅只代表着跟你进行公司签订合同的人,也包括你的供应链的人,还有很多能够进入到你公司内部的人,比如说进你公司面试的人,也有可能送水的人,再比如说快递、外卖,这些都可以凭借比较易于伪装的身份来进入到公司内部。

攻击方式大体是有以上这两大类,接下来的文章将继续为大家介绍渗透测试有关的内容,正常的生产环境下的服务器到底是怎么没的。