我们都知道红方都有一些战术性操作,蓝方有没有一些战略性操作呢?就像我们下面这两张图一样,红方就是下面这个视角,诱导对方犯错误,让对方出来,直接一击毙命。我们蓝方肯定也不想露出自己的缺点,会想,我能不能让攻击者进来,挖一个坑让对方进来。

(红方视角)

(蓝方视角)

事实上,在蜜罐出来之前,我们一直都是被动防御,当蜜罐技术出来之后,我们蓝方就可以变成主动攻击了。因为我们原本的被动防御主要是面向于已知的那些特征的危险,比如说我可以去建一些特征库来去匹配,发现这些可疑的行为,然后将目标的行为和特征库进行对比。如果出现了异常,我们可以进行监控,来进行及时的阻断。

但是前提是你得有这个特征库,而且这个特征库得做得很全,所以就很好地解释了为什么是被动防御,就是事后的一些行为。这些行为对一些未知的0day攻击的效果比较差,因为我只能依赖于我的特征库去匹配。如果特征库不存在的话,我就无法进行判断了。所以就出现了蜜罐的技术。

蜜罐技术就相当于你要部署一个模拟真实网络的系统,来去诱导攻击者进行攻击你的蜜罐系统,在其攻击的过程中,对攻击者的行为进行分析、还原,把动作、特征进行一个提取,用它去保护你真实的系统。

但是有的蜜罐并不意味着很安全,因为红方也要去判断一下,这个到底是不是给我挖的一个坑。所以他会判断出来自己是不是在这个蜜罐里。如果攻击者识别出了你这是一个蜜罐或者识别出你的蜜罐是什么型号之后,可以通过相应的0day去逃逸,这情况下你的蜜罐是监控不到的。所以说,即使有了蜜罐,也不代表你是安全的。

最后我们要进行权限稳固,或者说是权限持久化,我们会留一些脚本和守护进程去守护这些脚本,比如说定时任务、SUID后门等等。

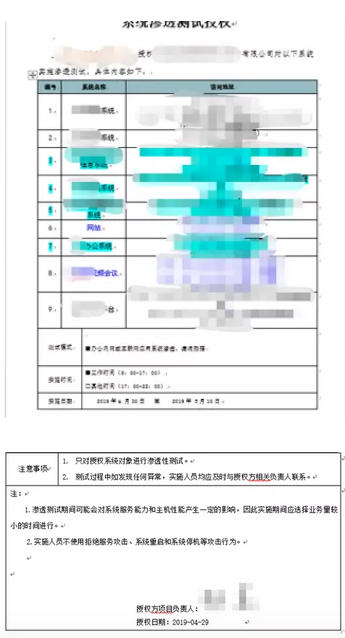

我们的渗透是合法的,合法的就意味着要有相应的授权,一定要有一个授权书,作为乙方,甲方是同意我针对他的资产中的目标进行渗透测试,我的测试范围都是在它的规定下的。

以上就是是我们渗透测试的前渗透系列文章的所有内容,相关实战演练的操作视频,可以关注道普云测微信公众号,观看优品如那件培育计划直播回放。