导读:

本栏目系列文章将筛选国际上具有借鉴价值的工业制造业软件质量领域行业报告进行翻译整理,最后结合我国行业现状做出解读以及建议。本文为《工业网络安全:保护制造企业的数字化和智能互联》报告第一章部分,主要介绍了美国制造行业面对的网络安全威胁。整个报告预计分为7篇文章发布,最后一篇为国内专家解读,敬请关注。

第一章

简介:对网络物理系统的威胁

网络攻击不仅对国家安全、对美国的经济竞争力也构成越来越大的威胁。 制造企业尤其容易受到威胁,包括破坏运营、更改数据和产品设计以及盗窃知识产权。

制造业的网络安全需要引起重视。制造业面临着更为特殊的安全挑战,由于网络物理系统 (CPS) 的独特性质,对这些系统的更改可能会导致材料、零件和环境的物理变化。包括操作运行平台 (OT),例如工业控制系统 (ICS)、监控和数据采集 (SCADA) 系统以及联网机器、传感器 、数据和软件等等。

制造企业有效应对网络攻击需要评估技术差距,广泛采用已有的最佳实践并进行研究,研发安全的系统和快速响应的工具。 加强网络安全措施,保护高度集成和交互的制造商和服务提供商网络。

迄今为止,私营企业尚未充分解决制造企业面临的特殊网络威胁。用于保护信息技术系统的现有网络安全产品和解决方案并没有解决针对供应商和客户互连系统的网络威胁。例如 ,恶意软件以较低级别供应商的不安全网络为突破点,就可以感染整个供应链。而中小型制造商通常没有资源来聘请专门的安全人员去建立一套完整的安全程序、采用标准和监控网络。

与ICS 安全相关的标准,是制造业网络安全工作的起点,如 ISA/IEC 62443 和 ISO 27001(见附录 1)。但是在快速变化的网络威胁环境中,制造公司(尤其是 SMM)对这些标准的实施和采用的进程很慢且艰难。支持网络物理安全研究工作的政府机构提供了一系列资源来帮助企业评估其漏洞,但重点主要是 ICS,对于较小的制造商来说,去实施这些推荐的保护协议非常具有挑战性。学术界和社会团体一直致力于为制造业开发网络安全工具,尽管如此,广泛的风险和实施的挑战依旧使很多制造商处在信息安全的风险中。

数字控制系统的未授权访问和挟持是制造业社区特别关注的问题。与传统 信息技术 系统相比,制造业的网络安全对 CPS 提出了特殊的挑战。在这些系统中,每项制造工作都会引入新的可执行代码,使得经过系统的数据容易被窃取或篡改。 2015 年的白宫供应链创新计划中指出,与网络安全相关的标准特别具有挑战性,因为原始设备制造商 (OEM)为了使其供应链具有实现更高程度的可互操作性,而不断降低安全防护。随着对制造机器的基于软件的控制和监控的增加,恶意网络攻击的风险也在增加。

美国制造业的网络威胁

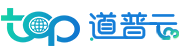

制造商,尤其是关键制造业的制造商,长期以来一直都是网络攻击的潜在目标。攻击者的动机范围广泛,如窃取知识产权 (IP) 和商业机密、破坏流程和输出、敲诈勒索以及恶意破坏网络和信息系统。最近的网络攻击模式表明,虽然金融服务、公共管理和公用事业是最受攻击的经济部门,但制造业是一个重要的目标。 图1)。

图1:被作为主要攻击目标的制造子行业

来源:IBM托管安全服务。

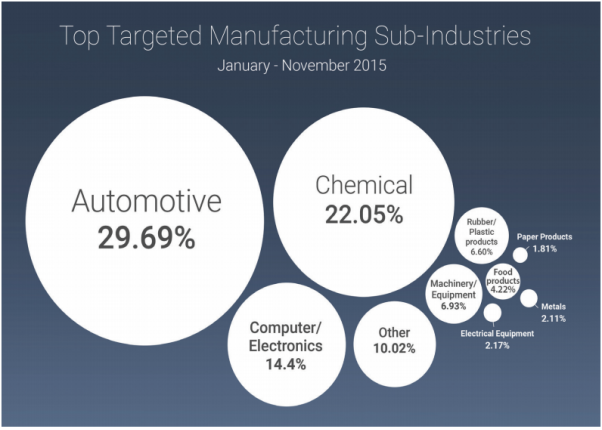

卡巴斯基、迈克菲、趋势科技和赛门铁克等网络安全公司会跟踪威胁的来源和类型、目标以及目标。总的来说,从2014年到2016年,报告的零日漏洞(即供应商不知道的软件漏洞)的数量下降了约20%。对于制造商重要的系统,ICS 中发现的漏洞数量从 2015 年的 200 个下降到 2016 年的 165 个(见图 2)。2016 年在 15 个不同供应商的 16 个不同 SCADA 应用程序中发现了新漏洞。

图2.工业控制系统中暴露出的漏洞。

来源:赛门铁克公司,互联网安全威胁报告,2017年4月。

随着这些漏洞的修复,攻击者改变了策略,通过钓鱼邮件和木马来攻入目标系统。具体到制造业,每 130 封电子邮件中就有 1 封包含恶意软件,数据大致处在所有行业的平均值。但针对制造商的网络钓鱼电子邮件数量为 3,171 分之一,明显高于平均水平。商业电子邮件入侵 (BEC)这类电子邮件攻击类型因其高收益率变得越来越普遍。在 BEC 骗局中,钓鱼邮件会伪装成公司高级管理人员发给公司财务人员的邮件,里面附有将资金转移到攻击者账户的指示,还有的会包含虚假或篡改的发票。据赛门铁克公司统计数据,2016 年每天有 400 多家企业成为攻击目标,造成超过 30 亿美元的损失。 2016 年,一家奥地利航空航天公司在 BEC 骗局中损失了近 5000 万美元。

制造商也一直是网络间谍攻击的目标。 赛门铁克公司的研究表明,2011 年至 2013 年的大多数网络间谍攻击都试图获取制造商的 IP 和商业机密。超过一半的知识产权窃取涉及国家附属机构,其中 57% 的攻击源自中国。 2015 年,中国和美国达成了一项协议,双方政府均不会进行或支持网络窃取知识产权。

另一种针对制造商的攻击是改变自动化生产流程,破坏生产设备,令其无法输出。有时也被称作网络破坏(cyber-sabotage),这种类型的网络攻击最著名的例子是 2010 年针对伊朗核设施中的 ICS 的 Stuxnet 计算机蠕虫。此后,人们发现了 Stuxnet 的变种,特别是在欧洲发现的收集有关 ICS 信息的 Duqu 木马,以及 2010 年发现的另一个利用 Microsoft Windows 漏洞攻击 SCADA 系统的变种。2011 年,这种蠕虫造成了伊利诺伊州斯普林菲尔德的一家公用事业公司一个水泵的破坏。 2014 年,名为 Havex 和 BlackEnergy 的恶意软件利用 Windows 中的一个漏洞来控制 SCADA 系统。2016 年,安全研究人员发现了另一个针对 ICS 和 SCADA 系统的,名为 Irongate 的 Stuxnet 变体。另一种非 Stuxnet 变体的复杂恶意软件于 2017 年 6 月被发现。它被称为 Crash Override 或 Industroyer,很可能被用在了 2016 年 12 月针对乌克兰电网的网络攻击中。只需稍作修改,它就可以用于对付美国的电力公司和目标工业企业。一份报告中指出,从 2012 年到 2014 年,对 SCADA 系统的攻击增加了 636%。 2016 年持续增长,针对 ICS 的攻击数量是 2015 年的两倍多。

由于制造控制系统的数量众多、种类繁多且复杂,以及因生产事故导致的损失金额巨大,制造商,尤其是 SMM极有可能遭到勒索软件的攻击。勒索软件(ansomware families)的数量增加了两倍多,感染数量增加了 36%,平均勒索金额在过去一年中增加了近两倍,其中电子邮件是主要攻击渠道。 在 2016 年新增的 247 个勒索软件(ansomware families),有 70被 广泛用于制造业的目标计算机辅助设计 (CAD) 文件。

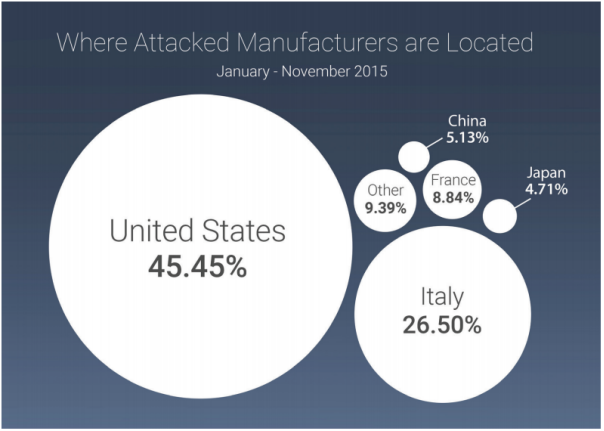

坊间证据表明,国家支持的攻击往往针对基础设施电网,例如电力、水务以及大型关键制造业务。相比之下,对一般制造商的攻击往往源自各种黑客。尽管美国制造商中有一半是已知的制造业网络攻击目标(见图 3),但报告中展现的攻击的数量和重要性都不足以促使制造商采取更多行动。

图3.2015年受攻击制造商。

来源:IBM托管安全服务

网络攻击也可能来自许多非技术来源。Deloitte 和 MAPI 最近的一项研究发现,员工的错误(或故意行为)也会对公司造成一定风险,尤其是那些知识产权保护不到位、没有内部威胁防控体系的公司。

许多公司错误地认为将其内部网络和控制系统与外部互联网隔离是投产比最高的网络安全策略,在万物互联的时代,这种方式并不利于公司的发展,在有些方面也没有办法有效防止内部攻击。制造业生产模式的数字化程度越来越高,工厂内部和工厂之间日益复杂的 信息技术 网络,导致潜在漏洞越来越多。随着软件和固件系统中的漏洞被修复、恶意软件的明显特征被识别以及执法部门将重点放在黑客组织上,网络安全威胁的概况不断变化。

ICS、SCADA 系统和其他网络系统运营技术 和 信息技术 组件(例如,传感器、数据连接器、结构和管理系统、平台、分析和建模包、可视化和虚拟现实工具)的供应商在正在不断增加包含网络安全功能的产品。例如,Rockwell Automation提供的产品可用于控制对工业设备的访问、检测篡改和保护工厂网络。全球制造商通用电气公司和西门子公司推出了新的运营平台,承诺提供更强大的网络安全。通用电气公司 基于云的 Predix 平台包括数据分析、连接和网络安全功能。西门子公司推出了一个名为 MindSphere 的类似平台。两家公司都提供内部开发的应用程序,希望建立大型独立应用程序开发者社区。两者都还提供Digital twins:通用电气公司 拥有越来越多的虚拟数字配置文件库,其中包含超过 500,000 台工业机器;西门子公司提供digital twins来复制和模拟产品、生产线、流程和整个工厂。

即使供应商已经认识到网络安全在其新产品中的重要性,但制造商仍然使用大量的旧设备(遗留系统)来运营。制造业使用的信息处理设备平均使用年限为5年,而2016年工业设备平均使用年限为10年,为1940年以来最高。这种广泛的生命周期的多样性带来了巨大的挑战:如何适当评估和有效解决遗留系统的风险?

美国制造商面临的网络安全威胁已经很严重。数字化、网络化和全球供应链创造了一个极其复杂的环境,很难甚至不可能完全保护。国防采购中大型供应链的风险尤其令人担忧,需要 最大限度地提高武器系统的质量和完整性,例如,飞机上一个小固件的故障都有可能会导致灾难。现在需要在研发、数据共享和分析、测试、培训以及解决方案实施等方面采取强有力的举措。没有一家公司或一个单一的安全产品可以独自解决制造业网络安全问题。解决制造业网络安全问题需要行业内和行业间建立合作的机制。